Bei der Modellierung von Cyberangriffen handelt es sich um eine Annäherung an die gegen ein Computersystem gerichteten Bedrohungen. Diese Modelle werden erstellt, um unter Verwendung wahrscheinlicher gegnerischer Techniken und Angriffspfade Angriffe auf Sicherheitsumgebungen zu identifizieren und zu simulieren. So können Sicherheitsteams das Verhalten, die Taktik und die Ziele von Angreifern besser verstehen und Maßnahmen ergreifen, um Schwachstellen in ihren Umgebungen zu beseitigen.

Die Zahl und Raffinesse von Cyberangriffen nimmt jedes Jahr weiter zu, weshalb Sicherheitsexperten gezwungen sind, enorme Anstrengungen zum Schutz ihrer kritischen Assets zu unternehmen. Botnets, Viren, Trojaner und andere Angriffe mit Schadsoftware führen bei Unternehmen und Regierungen weltweit zu jährlichen Verlusten in Milliardenhöhe.

Fast täglich tauchen neue Formen von Malware auf, wobei die Angreifer immer besser ausgestattet sind und deutlich kreativer werden. Daher benötigen Sicherheitsteams die richtigen Tools, um mögliche Angriffe vorauszusehen, Schwachstellen zu erkennen und festgestellte Probleme zu beheben. Cyber Attack Modeling ist eine der effektivsten Methoden für diese Aufgabe.

Dieser Ansatz hilft nicht nur, bestehende Sicherheitsprobleme innerhalb einer Umgebung zu analysieren, sondern lässt die Sicherheitsteams auch die Merkmale von Angriffen, die Methoden, mit denen sie ausgeführt werden, sowie das Vorgehen und die Ziele des Angreifers verstehen.

So kann die Modellierung von Angriffen eine entscheidende Rolle dabei spielen, Wege zu finden, um Angriffe auf koordinierte und effiziente Weise zu stoppen.

Durch Modellierung Cyberangriffe auf Unternehmen abwehren

Beim Management von Cybersicherheitsrisiken kommen in Unternehmen häufig Bedrohungsmodellierung, Risikobewertung und Angriffsmodellierung zum Einsatz. Die Modellierung von Bedrohungen befasst sich mit der Wahrscheinlichkeit eines negativen Ereignisses. Die Risikobewertung beschreibt, wie wahrscheinlich es ist, dass diese Bedrohung einen Schaden verursacht. Und die Angriffsmodellierung zeigt auf, wie bestehende Schwachstellen genutzt werden können, um diesen Schaden zu verursachen. In der Praxis werden Bedrohungs- und Angriffsmodellierung manchmal gleichgesetzt, und einige moderne Sicherheitslösungen integrieren tatsächlich beide Elemente.

Sich effizient gegen Cyberangriffe zu schützen, ist äußerst schwierig, wenn man nicht weiß, wo die Schwachstellen liegen. Die Modellierung von Angriffen macht vorhandene Schwachstellen, die andernfalls möglicherweise unentdeckt geblieben wären, für Sicherheitsteams sichtbar und zeigt deren Risikopotenzial auf.

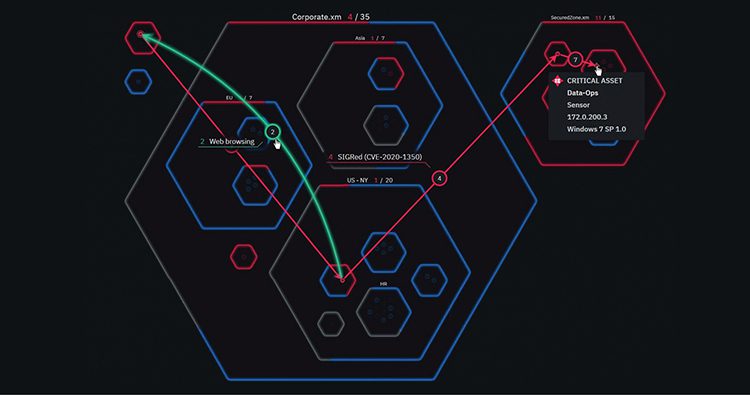

Cyberangriffe in einer kontrollierten Umgebung zu simulieren ist eine der wirksamsten Methoden zur Angriffsmodellierung. Entsprechende Tools, wie z. B. Breach and Attack Simulation Plattformen, ermöglichen es Unternehmen, die Techniken und Taktiken von Angreifern über alle möglichen Angriffsvektoren hinweg zu imitieren. Durch die Simulation der Vorgehensweise des Angreifers über die gesamte Angriffskette hinweg können sich Sicherheitsteams in dessen Denkweise hineinversetzen und die Schwachstellen in einer Sicherheitsumgebung präzise ausfindig machen.

Viele Lösungen für Cyber Attack Modeling bieten nach der Identifizierung von Schwachstellen eine Anleitung zu deren priorisierter Beseitigung. Indem sie simulierte Angriffe starten, Sicherheitslücken aufdecken und dann priorisierte Lösungsvorschläge bereitstellen, helfen diese Tools Unternehmen, den Angreifern stets einen Schritt voraus zu sein.

Was diesen Ansatz kennzeichnet, ist die Umstellung der organisatorischen Sicherheit von einer rein reaktiven Haltung auf eine proaktive (und oft kontinuierliche) Suche nach Schwachstellen auf der Grundlage bekannter Angriffe. Die Modellierung von Angriffen bietet tiefere Einblicke in die Verwundbarkeit einer Sicherheitsumgebung und lässt Sicherheitsteams die Vorgehensweise und die Ziele von Angreifern besser nachvollziehen. Auf diese Weise lassen sich Cyberangreifer abschrecken, und wenn nicht, werden Angriffe kontrolliert und zuverlässig abgewehrt.

Fazit

Die immer raffinierteren Bedrohungen und die wachsende Komplexität des Cloud-Sicherheitsmanagements stellen Unternehmen vor große Herausforderungen. Mithilfe der Modellierung von Cyberangriffen lassen sich Schwachstellen am effektivsten identifizieren und beheben. Zudem verschaffen Sie den Sicherheitsteams tiefe Einblicke in die Vorgehensweisen und Ziele der Angreifer. Wenn man sich in einer kontrollierten Umgebung in die Denkweise des Angreifers hineinversetzt, lässt sich zudem der wahrscheinliche Ablauf von Angriffen besser einschätzen. Dann muss man nur noch die notwendigen Schritte unternehmen, um Angriffe abzuwehren oder den Schaden zu begrenzen.