Geben Sie Ihrer Sicherheitsstrategie mit Angriffspfadmanagement mehr Kontext.

Cybersicherheitsteams sehen sich weiterhin mit zu vielen Warnungen, Ereignismeldungen, Hinweisen auf Sicherheitslücken und einer wachsenden Liste potenzieller Angreifer konfrontiert.

Natürlich müssen Standard-Sicherheitskontrollen eingeführt und auf dem neuesten Stand gehalten werden. Dennoch entstehen durch ausnutzbare Schwachstellen und unkontrollierte Aktivitäten wie Fehlkonfigurationen, falsch verwaltete Zugangsdaten und riskante Benutzeraktivitäten ständig neue Sicherheitslücken.

Angreifer können bekannte Schwachstellen in Ihrem Netzwerk mit diesen zusätzlichen Problembereichen kombinieren, um sich in Ihrem Unternehmen zu bewegen und nach kritischen Assets zu suchen.

Die einzige Lösung ist die kontinuierliche Ermittlung aller Angriffspfade mithilfe simulierter Angriffstechniken. Die Verwendung der daraus resultierenden Daten lässt Ihre Sicherheits- und Netzwerkteams die Risiken aus Sicht der Angreifer erkennen, unabhängig von anderen Sicherheitsbewertungen oder Hinweisen auf Schwachstellen. So können sie ihre Zeit und Ressourcen optimieren, indem sie auf Grundlage der realen Bedrohungen für geschäftskritische Assets in Ihrer realen Umgebung Gegenmaßnahmen priorisieren.

Mit einem angriffszentrierten Ansatz zur Risikopriorisierung können Sie 99% Ihrer Sicherheitsrisiken ausschalten, da Sie sich auf das 1% konzentrieren können, welches das größte Risiko darstellt.

Die nächste Generation der Breach and Attack Simulation

Die Angriffspfadmanagement-Plattform von XM Cyber geht einen Schritt weiter als herkömmliche Lösungen zur Simulation von Sicherheitsverletzungen und Angriffen (Breach and Attack Simulation– BAS). Im Gegensatz zu anderen BAS-Anbietern, die prüfen, ob die Sicherheitskontrollen richtig konfiguriert sind, beginnt XM Cyber mit der Identifizierung der kritischsten Assets und ermittelt alle möglichen Angriffspfade.

Dann verbindet es schnell die Schritte vom Einbruchspunkt zum kritischen Asset, sofern es einen potenziellen Angriffspfad gibt.

Anschließend erstellt es einen nach Prioritäten geordneten Lösungsplan, der auf den tatsächlichen Risiken für Ihre kritischen Assets basiert. So können Ihre Teams schnell die Schritte unterbinden, die ein Hacker in Ihrer Umgebung unternehmen würde.

Der Unterschied zwischen Risiken durch und Risiken für Ihre kritischen Assets

Ihre Schwachstellen stellen Risiken dar, die mit einem bestimmten Asset verbunden sind. Wichtiger ist es jedoch, die Schwachstellen zu identifizieren, die Angriffspfade zu Ihren kritischen Assets ermöglichen. Indem Sie eine Priorisierung nach Risiken für und Risiken durch Ihre Assets vornehmen, können Sie und Ihre Teams genau die Gegenmaßnahmen ermitteln, die erforderlich sind, um die gesamte Angriffskette auf Ihre wichtigsten Assets zu durchtrennen. Letztendlich verringern oder beseitigen Sie so das Risiko und optimieren gleichzeitig den Zeit- und Arbeitsaufwand Ihres Teams.

Jetzt können Sie Ihr Cyberrisiko wirklich transparent machen und proaktiv handeln, um Risiken zu eliminieren.

Gehen Sie mit kontextsensitiven Lösungsvorschlägen über die typische BAS hinaus.

Hacker erkunden jede Lücke und warten auf Veränderungen, die sie näher an Ihre kritischen Assets heranbringen. Die beste Verteidigung besteht darin, den gleichen Ansatz zu wählen. Suchen Sie proaktiv nach Angriffspfaden.

Die Kernvorteile von XM Cyber auf einen Blick:

- Risikofreier Betrieb ohne Auswirkungen auf Ihre Produktionsumgebung

- Zeitnahe Entdeckung von Risiken durch kontinuierliche Suche nach Angriffsvektoren

- Validierung Ihrer Gegenmaßnahmen und Verfolgung Ihrer gesamten Sicherheitslage und Ihres Risikoniveaus

- Entdeckung schwer auffindbarer Schwachstellen, die aus Fehlkonfigurationen, Schwachstellen, verlegten Zugangsdaten und unangemessenem Benutzerverhalten resultieren

- Identifizierung der Möglichkeiten für Angreifer, sich in Ihrer Umgebung zu bewegen und mehrere Schwachstellen und Gefährdungen zu nutzen, um neue Angriffsvektoren für den Zugriff auf Ihre geschäftskritischen Assets zu definieren

Durch die Identifizierung und Priorisierung von Sicherheitsmaßnahmen, die ihre wichtigsten Daten schützen, optimieren XM Cyber-Kunden ihre bestehenden Sicherheitsinvestitionen und reduzieren das Risiko und die Auswirkungen einer Sicherheitsverletzung erheblich.

Erkennen Sie Angriffspfade und gehen Sie den Details auf den Grund

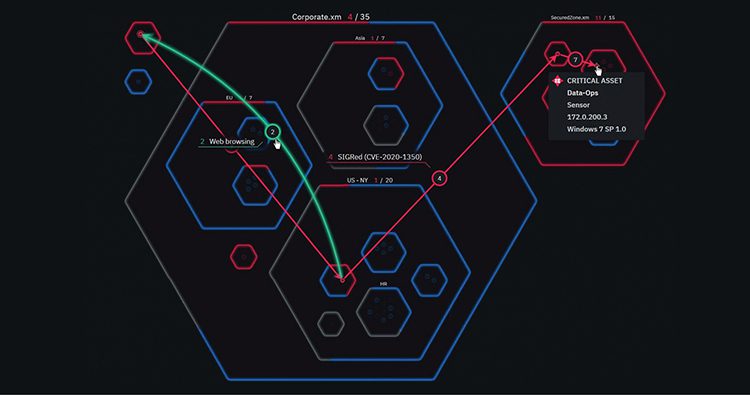

Das Herzstück von XM Cyber ist das visuelle Schlachtfeld, das automatisch eine Netzwerkkarte generiert und Assets und den chronologischen Verlauf möglicher Angriffspfade innerhalb Ihrer Live-Umgebung anzeigt.

Ihre Sicherheitsteams können diese Informationen aufschlüsseln, um Assets zu entdecken oder die genaue Technik zu identifizieren, die der virtuelle Hacker verwendet, um von einem Schritt zum nächsten zu gelangen.

So können Sie beispielsweise visuell erkennen, wie ein Angreifer eine Schwachstelle ausnutzt, starke zwischengespeicherte Zugangsdaten abgreift, zu Ihrem Cloudkonto wechselt und IAM-Privilegienerweiterungen nutzt, um Ihre kritischen Assets zu erreichen.

Die praxiserprobte Plattform lässt sich in drei simplen Schritten schnell und einfach implementieren, beginnend mit der Auswahl von Zielobjekten, der Aktivierung laufender Angriffsszenarien und der Generierung priorisierter Gegenmaßnahmen– alles in einem kontinuierlichen Loop.

Integrieren Sie Endpunkt- und Schwachstellentools und geben Sie ihnen mehr Kontext

XM Cyber optimiert und schützt Ihre Sicherheitsinvestitionen, indem die Lösung dafür sorgt, dass zusätzliche Angriffspfade diese Kontrollen nicht umgehen können. Ihre Teams erhalten außerdem risikobasierten zusätzlichen Kontext, der ihnen hilft, Sicherheitswarnungen, Schwachstellenscans und Ereignisberichte zu erkennen und zu priorisieren.

Hier die drei wichtigsten Vorteile, die sich ergeben, wenn Sie Ihre Sicherheitstechnologie um Angriffspfadmanagement erweitern.

- Identifizierung kritischer Assets und Systeme lässt Sie erkennen, worauf Sie sich konzentrieren müssen, um das Risiko zu verringern.

- Alle Angriffspfade, die mit einer bestimmten Warnung zusammenhängen, werden visuell angezeigt, und Sie können spezifische Details abrufen.

- Schnelle Empfehlungen für Gegenmaßnahmen und Bereitstellung von Links zu entsprechenden Patches, Daten und Tools

So können sich Ihre Sicherheits- und Netzwerkteams wieder auf die wichtigsten Probleme konzentrieren, um Risiken für Ihre wichtigsten, geschäftskritischen Assets zu reduzieren.

Schützen Sie Ihre Cloud- und Hybridumgebungen

Die meisten Unternehmen befinden sich bei der Nutzung von Cloudservices noch in der Anfangsphase. Ständige Veränderungen und neue Arbeitsweisen können leicht zu Sicherheitslücken führen, insbesondere in Kombination mit einer hybriden Netzwerkumgebung.

Bedenken Sie alle Komponenten, die für den Aufbau einer erfolgreichen cloudbasierten Infrastruktur erforderlich sind: virtuelle Maschinen, Datenbanken, Verbindungen zu mehreren Diensten sowie Sicherheitsfunktionen und -richtlinien. Es gibt viele Möglichkeiten, Fehler zu machen oder Konten und Berechtigungen falsch zu konfigurieren. Das könnte dazu führen, dass Ihre kritischen Daten einem breiten Publikum außerhalb Ihres Netzwerks zugänglich gemacht werden. XM Cyber hilft Ihnen, Ihre Cloudnutzung aus der Sicht der Angreifer zu verstehen und die Problemlösung in einen risikobasierten Kontext zu stellen.

Priorisieren Sie Ihr Schwachstellenmanagement

Durch Angriffssimulationen in Kombination mit Schwachstellenscans liefert XM Cyber einen kontinuierlichen Überblick über alle Schwachstellen. Jetzt können Sicherheits- und IT-Teams zusammenarbeiten und sich auf zusätzlichen Kontext stützen, um die Relevanz jeder einzelnen Schwachstelle zu bewerten und Updates und Patches zu priorisieren und zu verwalten. Der Vorteil für die Kunden ist ein kontinuierlicher Ansatz für das Schwachstellenmanagement, der das Risiko reduziert, den Arbeitsaufwand verringert und die Prozesse zwischen Sicherheits- und operativen Teams verbessert.

Ihre Schwachstellen sind Risikofaktoren, die mit einem bestimmten Asset verbunden sind. Noch wichtiger ist es jedoch, die Schwachstellen zu identifizieren, die Angriffspfade ermöglichen, die zu Ihren wichtigen Assets führen. Indem Sie eine Priorisierung nach Risiken durch und Risiken für Ihre Assets vornehmen, können Sie und Ihre Teams genau die Gegenmaßnahmen ermitteln, die erforderlich sind, um die gesamte Angriffskette auf Ihre wichtigsten Assets zu durchtrennen. Letztendlich verringern oder beseitigen Sie so das Risiko und optimieren gleichzeitig den Zeit- und Arbeitsaufwand Ihres Teams.

Wählen Sie die richtige Lösung für Breach and Attack Simulation

Die grafikbasierte Simulationstechnologie von XM Cyber ermittelt kontinuierlich die Angriffspfade, die zu kritischen Assets führen, und ermöglicht so einen vollständigen Einblick in die Sicherheitslage des Unternehmens. Auf diese Weise können Benutzer nachvollziehen, wie Schwachstellen, Fehlkonfigurationen, Benutzerrechte etc. zusammenwirken, um einen Cyberangriffspfad zu schaffen, der zu einer Gefährdung kritischer Assets führt.

Unsere Angriffspfadmanagement-Plattform ist in der Lage, in der hybriden Cloud zu arbeiten, um Schwachstellen zu identifizieren, die es einem Angreifer ermöglichen könnten, von einem vor Ort betriebenen Gerät auf Ihre Cloudumgebung überzugreifen. Sie bietet detaillierte, nach Prioritäten geordnete Anleitungen zur Behebung von Schwachstellen und kann Sicherheitsprobleme erkennen, die unbemerkt bleiben. So lassen sich die Ressourcen je nach Komplexität des Angriffs und des Risikos für kritische Assets darauf konzentrieren, was zuerst behoben werden muss.