Die meisten Unternehmen setzen heute Dutzende von Sicherheitstools ein, um eine solide Sicherheitslage zu gewährleisten. Doch das Motto „viel hilft viel“ trifft in dieser Situation nicht immer zu, denn die Unternehmen haben oft nur einen unzureichenden Einblick in die Leistung der einzelnen Produkte oder in die Probleme, die durch deren Zusammenspiel entstehen können. Um genau beurteilen zu können, wie die Sicherheitskontrollen einzeln und gemeinsam funktionieren, ist es unerlässlich, eine Validierung der Sicherheitskontrollen auf hohem Niveau durchzuführen.

Validierung von Sicherheitskontrollen:

Die meisten Unternehmen setzen heute Dutzende von Sicherheitstools ein, um eine solide Sicherheitslage zu gewährleisten. Doch das Motto „viel hilft viel“ trifft in dieser Situation nicht immer zu, denn die Unternehmen haben oft nur einen unzureichenden Einblick in die Leistung der einzelnen Produkte oder in die Probleme, die durch deren Zusammenspiel entstehen können. Um genau beurteilen zu können, wie die Sicherheitskontrollen einzeln und gemeinsam funktionieren, ist es unerlässlich, eine Validierung der Sicherheitskontrollen auf hohem Niveau durchzuführen.

Unternehmen haben heute eine Fülle von Optionen in Bezug auf Sicherheitsprodukte. Statistiken zeigen, dass ein durchschnittliches Unternehmen über fast 80 verschiedene Sicherheitstools verfügt. Doch einfach nur ein Produkt auf das andere zu schichten, ist keine Garantie für wirksame Unternehmenssicherheit. Trotz einer langen Liste von Kontrollen, die ihnen zur Verfügung stehen, gibt etwa die Hälfte der heutigen Verteidiger an, dass sie kein Vertrauen in ihre bestehenden Sicherheitsvorkehrungen haben.

Außerdem kann die Verwendung von Dutzenden verschiedener Sicherheitskontrollen die Systemkomplexität stark erhöhen. Es ist oft schwer vorherzusagen, wie die Produkte miteinander interagieren werden, und wenn verschiedene Tools nicht harmonisch zusammenarbeiten, können daraus Schwachstellen entstehen.

Um wirklich feststellen zu können, ob eine Umgebung sicher ist, müssen die eingesetzten Sicherheitskontrollen unbedingt genau überprüft werden. Mit einer fortschrittlichen Lösung zur Validierung von Sicherheitskontrollen können Unternehmen genau dies tun. Dabei lassen sich die Kontrollen automatisch und ohne Beeinträchtigung des normalen Betriebs testen.

Die wichtigsten Vorteile der Validierung von Sicherheitskontrollen

Datenschutzverletzungen werden oft durch Fehlkonfigurationen oder unsachgemäße Installationen verursacht. Lösungen zur Validierung von Sicherheitskontrollen identifizieren diese Probleme, sodass Sie Gegenmaßnahmen einleiten können, bevor ein Angreifer die Schwachstellen auszunutzen kann.

Mithilfe der Validierung von Sicherheitskontrollen lässt sich die generelle Robustheit der organisatorischen Sicherheit bestimmen. Das minimiert nicht nur die durch Datenschutzverletzungen verursachten finanziellen Einbußen und Imagerisiken, sondern hilft auch, die Kosten zu senken, da so deutlich wird, welche Produkte ihtre Aufgabe erfüllen und welche nicht. Simulationen lassen sich in spezifischen Unternehmensumgebungen durchführen, wobei das Feedback Aufschluss darüber gibt, wie die verschiedenen Kontrollen in einer Vielzahl von Szenarien funktionieren. Ein Beispiel hierfür sind Lösungen zur Simulation von Sicherheitsverletzungen und Angriffen (Breach and Attack Simulations, BAS) die eine automatisierte Form von Sicherheitstests durch rote Teams bieten.

Diese Informationen helfen Unternehmen, unzureichende Kontrollen zu eliminieren und Produkten und Strategien, die mehr Sicherheit und einen besseren ROI bieten, weitere Ressourcen zuzuweisen.

Auswahl einer Lösung zur Validierung der Cyber Security mit kontinuierliche Risikobewertung

Zwar lässt sich die Validierung von Sicherheitskontrollen auf verschiedene Arten durchführen, doch in der höchst anspruchsvollen Cybersicherheitslandschaft von heute sollte man eine Strategie wählen, die kontinuierliche und automatisierte Sicherheitstests ermöglicht. Da sich Systeme und Bedrohungen ständig ändern und weiterentwickeln, bietet eine herkömmliche punktuelle Validierung nur einen begrenzten Einblick in den Stand der Unternehmenssicherheit. Ändern sich die Rahmenbedingungen, kann das, was an einem Tag funktioniert, schon am nächsten Tag obsolet sein.

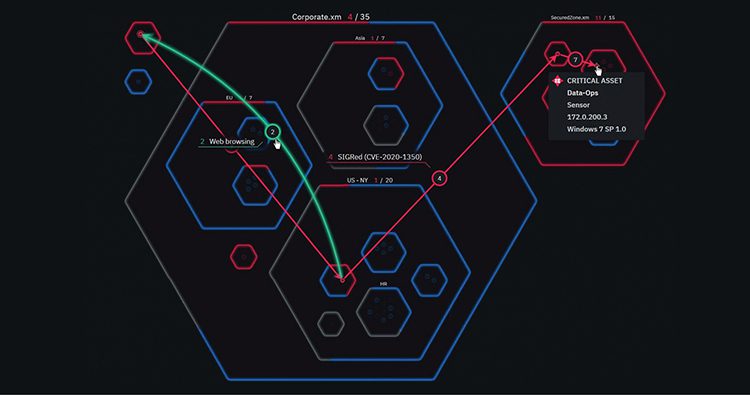

Da Angreifer ständig nach Schwachstellen suchen (Fehlkonfigurationen, problematische Zugangsberechtigungen etc.), wünschen sich viele Unternehmen Lösungen zur Validierung von Sicherheitskontrollen, die es ihnen ermöglichen, die Perspektive eines Angreifers einzunehmen. Dieser Ansatz nutzt die traditionellen Elemente der Kontrollvalidierung, lässt die Unternehmen aber zusätzlich die Techniken und Angriffspfade imitieren, die bei einem Einbruchsversuch wahrscheinlich genutzt werden.

Da sie in der Lage sind, aktuelle Risikobewertungen zu liefern, sind automatisierte Lösungen für die Validierung von Sicherheitskontrollen und kontinuierliche Tests (einschließlich der Möglichkeit, die Vorgehensweise des Angreifers zu simulieren), in der IT-Sicherheitsbranche mittlerweile der Goldstandard.

Fazit

Um ihre kritischsten Assets zu schützen, verlassen sich Unternehmen heute häufig auf ein wahres Sammelsurium an Sicherheitsprodukten. Das kann sich jedoch schnell als kontraproduktiv erweisen, denn so sind Unternehmen oft nicht mehr in der Lage zu erkennen, welche Produkte funktionieren und welche den besten ROI liefern. Im schlimmsten Fall können durch die Kombination verschiedener Tools sogar neue Schwachstellen entstehen.

Um solche Szenarien zu vermeiden, ist es wichtig, dass die Lösung zur Sicherheitsvalidierung die diversen Tools einzeln und gemeinsam bewertet und so einen nahtlosen Nachweis bieten kann.