Weniger Arbeit. Höherer Schutz.

Continuous Exposure Management

XM Cyber deckt auf, wie Angreifer Ihre Umgebung ausnutzen können – vollautomatisch. Unsere Lösung visualisiert sämtliche Angriffspfade zu kritischen Ressourcen in einem Diagramm. So können Sie sich auf die 2 % der Fixes konzentrieren, mit denen sich die wirklich relevanten Angriffspfade durchkreuzen lassen – und vergeuden keine Zeit mehr mit Maßnahmen, die sich nicht auf Ihr Risiko auswirken.

75 % aller Schwachstellen liegen nicht auf Angriffspfaden zu kritischen Ressourcen

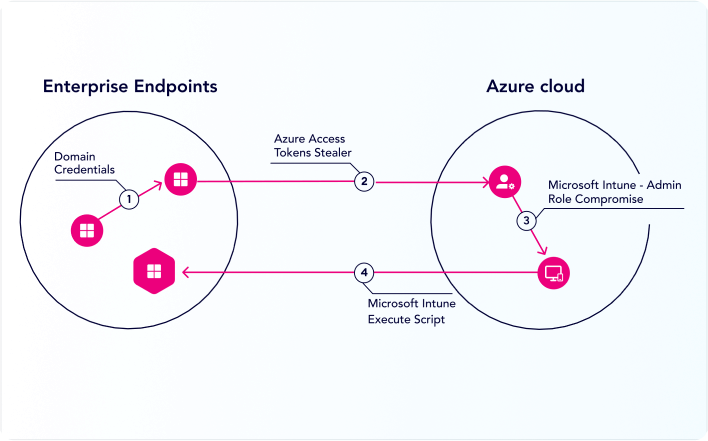

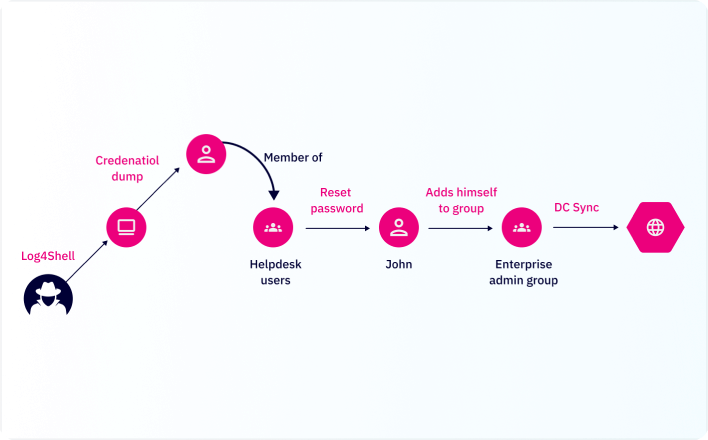

Trotz der umfassenden Bemühungen von Sicherheitsteams bleiben viele Angriffe noch immer unerkannt. Hacker umgehen Sicherheitskontrollen und kombinieren Sicherheitslücken, Fehlkonfigurationen und problematische Nutzeridentitäten, um durch laterale Bewegungen Zugriff auf kritische Systeme und Ressourcen zu erlangen. Ohne das Wissen, welche Schwachstellen sich zu Angriffspfaden kombinieren lassen, vergeudet Ihr Sicherheitsteam wertvolle Zeit mit wirkungslosen Fixes.

Eine unüberschaubare und stetig länger werdende Liste von Schwachstellen, Fehlkonfigurationen und Identitätsproblemen

IT-Teams werden mit Abhilfemaßnahmen beauftragt, ohne das tatsächliche Risiko für kritische Assets zu kennen

Fehlt die Perspektive der Angreifer, werden ungenaue und ineffektive Prioritäten gesetzt – was beim Team zu Frustration führt

XM Attack Graph Analysis™

Angriffspfade erkennen und blockieren – Angreifer aufhalten

Change the way You Work

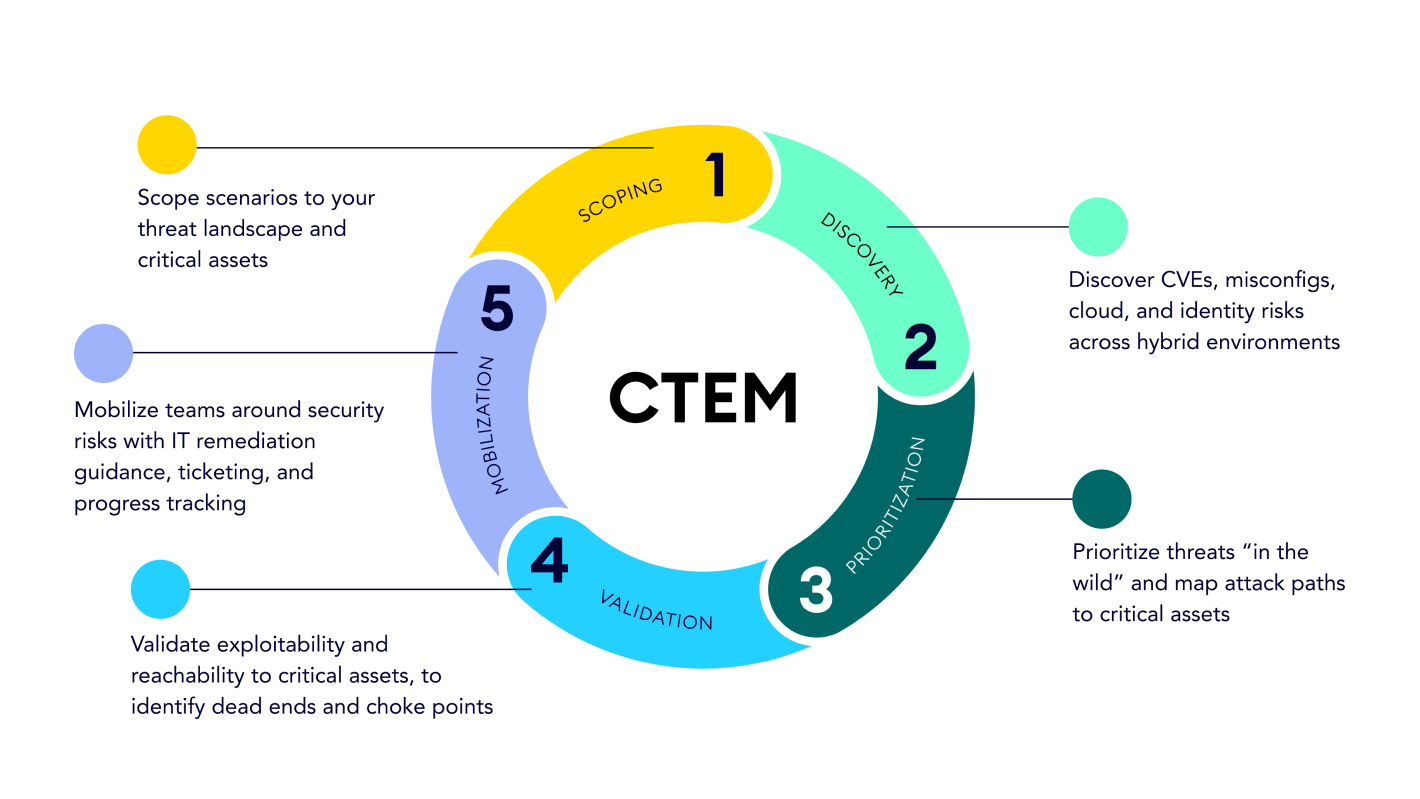

XM Cyber – die umfassendste Lösung für ein fortlaufendes Exposure Management

Management von CVEs, Fehlkonfigurationen und Identitätsproblemen

Dank XM Cyber können Sie alle Arten von Schwachstellen in einer zentralen Ansicht identifizieren, priorisieren, überprüfen und beheben. So erhalten Sie einen holistischen Überblick über Ihr Cyber-Risiko.

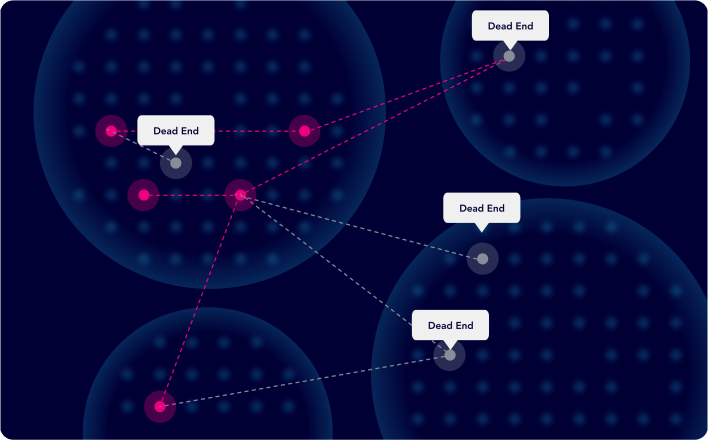

Identifizierung von Sackgassen

XM Cyber kartiert alle potenziellen Angriffspfade zu Ihren kritischen Ressourcen. So können Sie Schwachstellen, die für Hacker nutzlos sind, guten Gewissens ignorieren.

Identifizierung von Engpässe

Das Angriffsdiagramm von XM Cyber zeigt auch Engpässe, an denen mehrere Angriffspfade zusammenlaufen, eindeutig auf. Beseitigen Sie diese, und Angreifer kommen nicht einmal mehr in die Nähe Ihrer kritischen Systeme und Ressourcen.

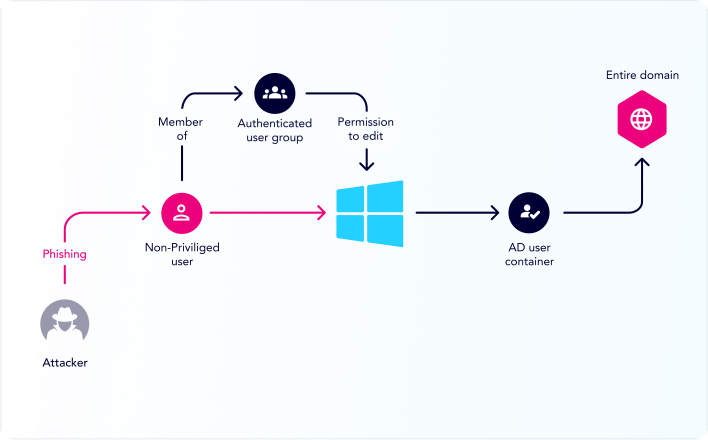

Identitäts-und Active Directory Schutz

Nutzeridentitäten bieten für Angreifer ein wichtiges Einfallstor, und Active Directory ist aufgrund seiner Komplexität und der weiten Verbreitung ein bevorzugtes Ziel von Angriffen. XM Cyber nimmt problematische Nutzeridentitäten und zwischengespeicherte Anmeldedaten ins Visier.

Kontextbasierte Hilfestellung zu Gegenmaßnahmen

XM Cyber zeigt Ihnen die verfügbaren Maßnahmen zur Bekämpfung von Schwachstellen mit dem nötigen Kontext. So beschleunigt unsere Lösung Ihr Risikomanagement und sorgt für einheitlichere Prozesse.

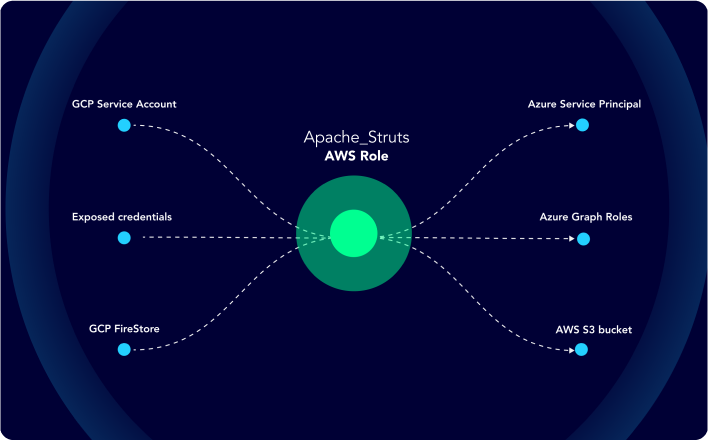

Hybrid-Cloud-Sicherheitsmanagement

Mit seiner ganzheitlichen, angreiferorientierten Perspektive liefert XM Cyber Ihnen wichtige Erkenntnisse über Ihre Sicherheitslage – in Cloud-Umgebungen genau wie in On-Prem- oder Hybrid-Netzwerken.

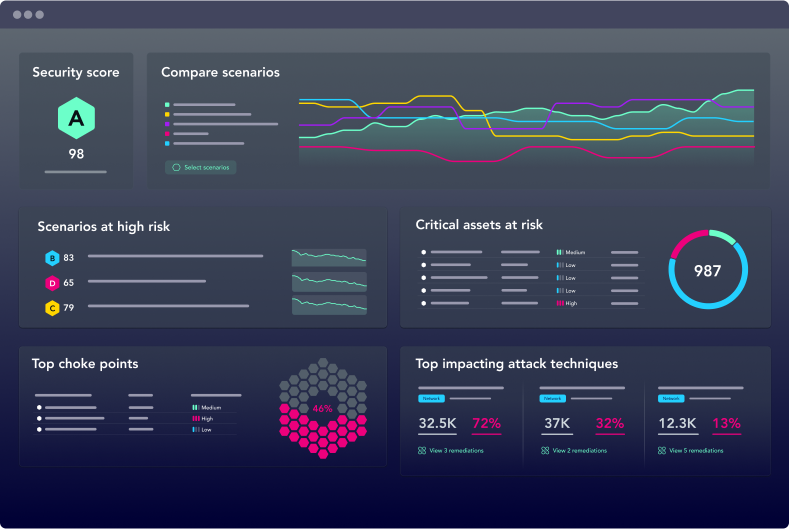

Sicherheits-Scores und -Trends

Eine saubere Dokumentation Ihrer Sicherheitsmaßnahmen und Erfolge ist für Ihr Unternehmen extrem wichtig. Mit XM Cyber halten Sie Entscheidungsträger fortlaufend mit aktuellen Zahlen zur Sicherheitslage auf dem Laufenden und belegen die Wirkung Ihrer Maßnahmen.

Mehr Abdeckung. Bessere Prioritäten. Weniger Fehlerbehebungen.

Weniger Arbeit. Höherer Schutz.

„Wo sind wir am meisten gefährdet?“ XM Cyber liefert die Antwort.

Skalierbarer Schutz für kritische Assets

Verringerung der Angriffsfläche von Hybrid-Cloud-Umgebungen

Scoring und Trends zur Sicherheitslage

Der schnellste Weg, Ihr Exposure-Management-Programm zu optimieren

XM Cyber ist die umfassendste Lösung zur Entwicklung und Aufrechterhaltung eines fortlaufenden Exposure-Management-Programms – und ist dankXM Cyber Exposure Management Service (EMS) für Ihre Teams nun spielend leicht operationalisierbar.