Einbruchs- und Angriffssimulationen (Breach and Attack Simulations– BAS) sind eine fortschrittliche Methode zum Testen der Computersicherheit. Bei diesen Simulationen werden Schwachstellen in Sicherheitsumgebungen aufgedeckt, indem die wahrscheinlichen Angriffswege und -techniken böswilliger Akteure simuliert werden. In diesem Sinne funktioniert eine Einbruchs- und Angriffssimulation ähnlich wie ein kontinuierlicher, automatisierter Penetrationstest und überwindet die inhärenten Einschränkungen von Tests mit roten und blauen Teams.

Sicherheitsteams versuchen seit langem, die Stärke ihrer organisatorischen Verteidigung durch organisierte Übungen mit roten und blauen Teams zu testen. Bei diesen Szenarien spielt das rote Team die Rolle des Angreifers, während das blaue Team die Aufgabe hat, diese Angriffe abzuwehren.

Diese Übungen werden von erfahrenen Sicherheitsexperten geleitet und finden in einer kontrollierten Umgebung statt. Letztendlich arbeiten beide Seiten zusammen, um ein klareres Bild vom Zustand der Sicherheit eines Unternehmens zu erhalten.

Übungen mit roten und blauen Teams sind zwar seit Langem ein wichtiges Sicherheitsinstrument, haben aber zwei entscheidende Nachteile: Sie sind sehr arbeits- und ressourcenintensiv. Das bedeutet, dass die meisten Unternehmen diese Tests nur episodisch durchführen können. Das bedeutet, dass in den Wochen oder Monaten zwischen den Tests Schwachstellen unentdeckt bleiben können und die Verteidiger kaum Einblick in den tatsächlichen Zustand ihrer Sicherheitsumgebung haben.

DIE VORTEILE EINER AUTOMATISIERTEN SIMULATION VON SICHERHEITSVERLETZUNGEN

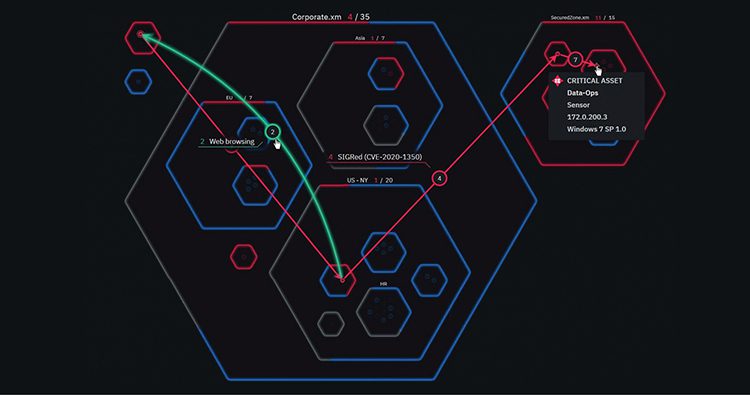

Ein fortschrittlicher Cybersicherheitssimulator simuliert, bewertet und validiert die aktuellsten Angriffstechniken, die durch hochentwickelte persistente Bedrohungen (Advanced Persistent Threats– APTs) und andere bösartige Entitäten genutzt werden. Dies geschieht entlang des gesamten Angriffspfads auf die kritischen Assets eines Unternehmens. Wenn Schwachstellen entdeckt werden, wird eine nach Prioritäten geordnete Liste von Gegenmaßnahmen erstellt.

Eine Einbruchssimulation kann Malware-Angriffe auf Endpunkte, Datenexfiltration, und ausgeklügelte APT-Angriffe simulieren, die sich lateral durchs Netzwerk bewegen und auf die wertvollsten Assets abzielen.

Durch die Kombination von roten und blauen Teamtechniken (eine Praxis, die als „Purple Teaming“ bekannt ist) und deren Automatisierung bieten Einbruchs- und Angriffsplattformen eine kontinuierliche Abdeckung. Diese Simulationen können nahtlos rund um die Uhr durchgeführt werden, sodass Unternehmen einen viel tieferen Einblick in den tatsächlichen Stand ihrer Verteidigungsbereitschaft erhalten. Dies ist von entscheidender Bedeutung, da Angreifer jede Sicherheitseinrichtung überwinden können, wenn sie nur genug Zeit haben. Daher sind kontinuierliche Tests der effizienteste Weg zur Risikominderung.

Zusätzlich zu den Vorteilen, die mit Automatisierung und kontinuierlicher Überwachung verbunden sind, ermöglichen es Simulationen von Sicherheitsverletzungen und Angriffen den Sicherheitsteams auch, die Art und Weise zu ändern, in der sie ihre Abwehr gestalten. Anstatt reaktiv auf die Ergebnisse von Scans oder die Veröffentlichung von Patches zu warten, können sich die Verteidiger bei einer Angriffssimulation in die Denkweise des Angreifers versetzen. Sie können die Initiative ergreifen und aktiv nach Schwachstellen suchen, statt sich zurückzulehnen und zu hoffen, dass die aktuellen Sicherheitsmaßnahmen ausreichen.

Simulationen von Sicherheitsverletzungen und Angriffen bieten einen weiteren Vorteil gegenüber der herkömmlichen Sicherheitsüberprüfung: Dieses Modell ist nicht so sehr auf menschliche Fähigkeiten angewiesen. Penetrationstester und rote oder blaue Teams bestehen aus Menschen mit bestimmten Fähigkeiten und Erfahrungswerten– und beides kann von Person zu Person oder von Team zu Team sehr unterschiedlich sein.

Menschliche Fehler, die durch Unerfahrenheit, Versehen oder schlechtes Urteilsvermögen verursacht werden, können das Ergebnis manueller Tests beeinflussen. Automatisierte Simulationen von Sicherheitslücken beseitigen diese Variable. Zudem steigern sie die Effizienz und senken die Kosten.

Fazit

Simulationen von Sicherheitsverletzungen und Angriffen können eine entscheidende Rolle beim Schutz wichtiger Unternehmensressourcen spielen, indem sie über alle Angriffsvektoren hinweg wahrscheinliche Angriffstechniken simulieren und anschließend priorisierte Maßnahmen anbieten.

Durch diese automatisierte, kontinuierliche Vorgehensweise bieten Angriffssimulationen einen kontinuierlichen Schutz und ermöglichen es den Verteidigern, eine aggressivere Haltung einzunehmen, um die Sicherheit in allen Aspekten einer Sicherheitsumgebung aufrechtzuerhalten.