Gartner®-Bericht: Strategische Roadmap für das Management von Bedrohungsrisiken 2024

Unternehmen sind mit unterschiedlichen und sich fortlaufend ändernden Risiken konfrontiert. Diesen effektiv zu begegnen, erfordert ein hohes Maß an Anpassungsfähigkeit. Das traditionelle Schwachstellen-Management greift dabei jedoch…

Umfrage: Statusbericht zur Sicherheitslage 2024

82 % aller Unternehmen mussten 2023 feststellen, dass die Diskrepanz zwischen der Anzahl von Sicherheitslücken und ihrer Möglichkeiten, diese zu beheben, größer geworden ist.

Cybersicherheits-Kurs „Exposure Management“ (auf Englisch)

Absolvieren Sie diesen exklusiven Kurs und werden Sie zertifizierte:r Experte:in für Cybersecurity Exposure Management.

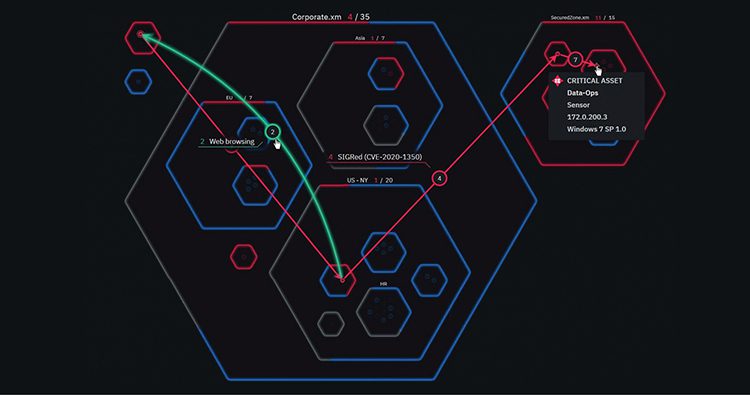

Plattform für ein fortlaufendes Exposure Management

Setzen Sie die richtigen Prioritäten – und beseitigen Sie kritische Sicherheitslücken effizient Alle Schwachstellen, Fehlkonfigurationen und problematischen Anmeldedaten im Blick: Mit XM Cyber können…

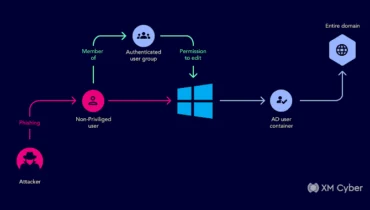

Active Directory- Angriffspfade verstehen, um die Sicherheit zu verbessern

Zwangsweise kommt jeder Mitarbeiter in der Informatik irgendwann mit dem Active Directory Dienst von Microsoft in Berührung. Seit 1999 verwaltet dieser Dienst Identitäten und…

Schwachstellen-Management war gestern, Exposure-Management ist heute!

Es vergeht kaum ein Tag, an dem nicht neue Schwachstellen veröffentlicht werden. Sicherheitsverantwortliche stehen dabei der Herausforderung gegenüber diese zu priorisieren. Herkömmliche Metriken wie…

Ein Framework für verbesserte Sicherheit: Continuous Threat Exposure Management (CTEM)

Im Bereich der Cybersicherheit begegnen uns täglich zahlreiche Akronyme: CNAPP, CWPP, CIEM usw. In diesem Artikel werden wir uns mit einem ganz besonderen…

Ihr Weg zu einem modernen Exposure Management

Die ständig wachsende Zahl möglicher Schwachstellen in den Griff zu bekommen ist eine gewaltige Herausforderung. Wo setzen wir die Prioritäten? Wie können wir Sicherheitslücken…

IBM: Cyber Exposure Management Guide

Gemeinsam mit IBM hat XM Cyber deshalb den neuen Leitfaden „Cyber Exposure Management: Nur was man kennt, kann man auch schützen“ aufgelegt. In dem…

Effektive Kommunikation von Cyberrisiken – Ein Leitfaden Für Sicherheitsbeauftragte

Beauftragte für Informationssicherheit in Unternehmen stehen vor einer gewaltigen Herausforderung: Die Gefahr eines Cyberangriffs war nie größer. Doch leider funktioniert das Reporting von Cyberrisiken…

Was sind die verschiedenen Arten der Schwachstellenbewertung?

Wenn Sie etwas Wertvolles besitzen, ist die Frage, wie Sie es am besten schützen können, immer präsent. Für moderne Unternehmen gibt es nur wenige…

Was ist Cyberangriffsmodellierung?

Bei der Modellierung von Cyberangriffen handelt es sich um eine Annäherung an gegnerische Bedrohungen gegen ein Computersystem. Cyberangriffsmodelle werden erstellt, um Angriffe auf Sicherheitsumgebungen…

Finden und beheben Sie die Exposures, von denen ein wirkliches Risiko für kritische Ressourcen ausgeht.

Schnell und extrem effizient.